2023-07-10 183

微软在今天发布了该漏洞的紧急修复补丁,漏洞编号CVE-2017-0199。

鉴于该漏洞广泛存在于Office所有版本,且已经用于真实的攻击中,VenusEye安全研究团队建议广大Office用户尽快更新操作系统,使用微软新补丁修补该漏洞。

更新链接:点击进入

到目前为止,VenusEye团队已经获得了多个利用该漏洞的攻击样本,并且样本数量在逐渐增加。

Office漏洞的攻击样本

一、详细的技术分析

经过进一步分析发现,其中有几个样本连接的后台服务器仍然存活,下面以其中一个样本为例展开分析。

样本MD5:

65a****9fe907****90e8a59236****e

实验环境:

office2013新版本

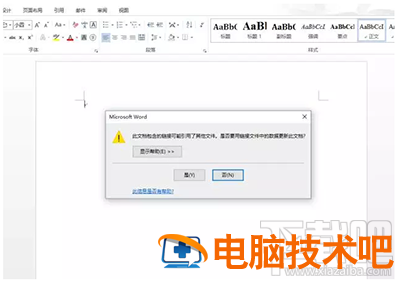

1. 样本运行后,Office会弹出窗口提示“是否更新此文档”,但是此时漏洞已经触发,并连接到恶意下载服务器下载http://212.*.*.71/template.doc。

office2013

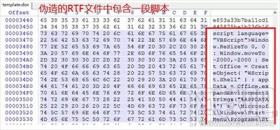

2.下载的template.doc实际是一个伪装成rtf文件的hta脚本文件。

hta脚本文件

实际上,在该伪装的rtf文件中,包含一段脚本。

rtf文件

原文链接:https://www.000nw.com/11738.html

=========================================

https://www.000nw.com/ 为 “电脑技术吧” 唯一官方服务平台,请勿相信其他任何渠道。

电脑技术 2023-07-23

系统教程 2023-07-23

应用技巧 2023-07-23

系统教程 2023-07-23

软件办公 2023-07-11

软件办公 2023-07-11

软件办公 2023-07-12

软件办公 2023-07-12

软件办公 2023-07-12

系统教程 2023-07-23

扫码二维码

获取最新动态